В этом материале показано, как подготовить сервер на Ubuntu 11.10 (Oneiric Ocelot) для установки панель управления ISPConfig 3. ISPConfig - панель управления Web хостингом, которая позволяет настроить следующие услуги через веб-браузер: веб-сервер Apache, Postfix почтовый сервер, MySQL, BIND или MyDNS сервер имен, PureFTPd, SpamAssassin, ClamAV, и многое другое. Обсуждение темы на форуме Идеальный сервер - Ubuntu 11.10 [ISPConfig 3], где Вы сможите не только задать свой вопрос но и скачать готовый сервер.

В этом материале показано, как подготовить сервер на Ubuntu 11.10 (Oneiric Ocelot) для установки панель управления ISPConfig 3. ISPConfig - панель управления Web хостингом, которая позволяет настроить следующие услуги через веб-браузер: веб-сервер Apache, Postfix почтовый сервер, MySQL, BIND или MyDNS сервер имен, PureFTPd, SpamAssassin, ClamAV, и многое другое. Обсуждение темы на форуме Идеальный сервер - Ubuntu 11.10 [ISPConfig 3], где Вы сможите не только задать свой вопрос но и скачать готовый сервер.

Обратите внимание, что эта статья не работает для ISPConfig 2. И написана специальна для ISPConfig 3!

Требования для установки ISPConfig 3

- Компакт-диск Ubuntu server 11.10, cкачать который можно с официального сайта в зависимости от архитектуры вашей системы i386 или x86_64.

- Быстрое подключение к интернету.

Предварительные замечания

В данной статье я использую имя хоста server1.example.com с IP-адреса 192.168.1.101 и шлюз 192.168.1.1. Эти параметры могут отличаться в Вашем случае, поэтому придется заменить их на свои.

Базовая система Ubuntu server 11.10

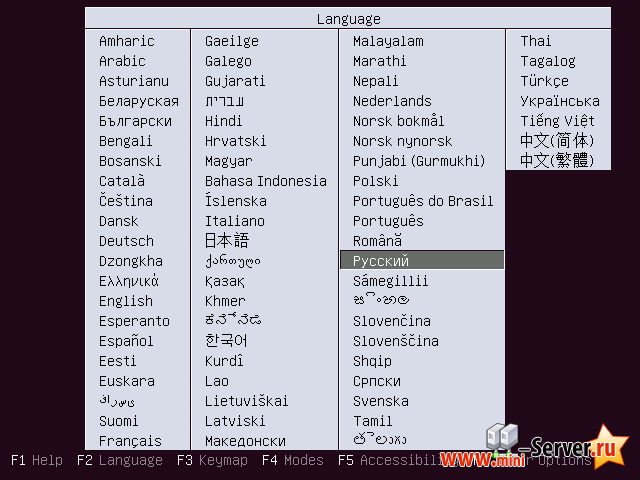

Вставьте установочный диск Ubuntu в вашу систему и загрузиться с него. Выберите язык:

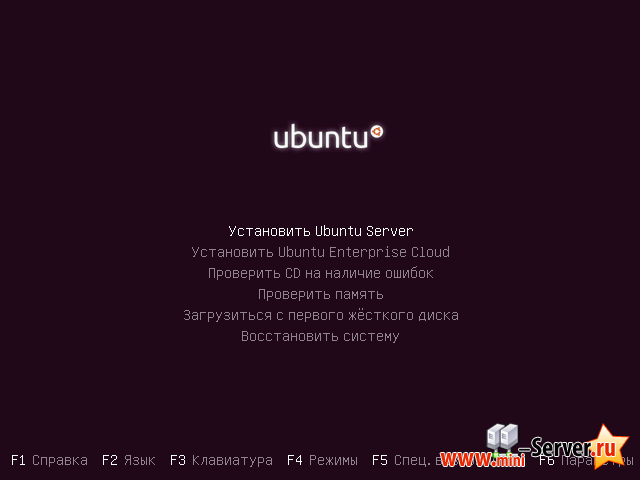

Затем выберите Установить Ubuntu Server:

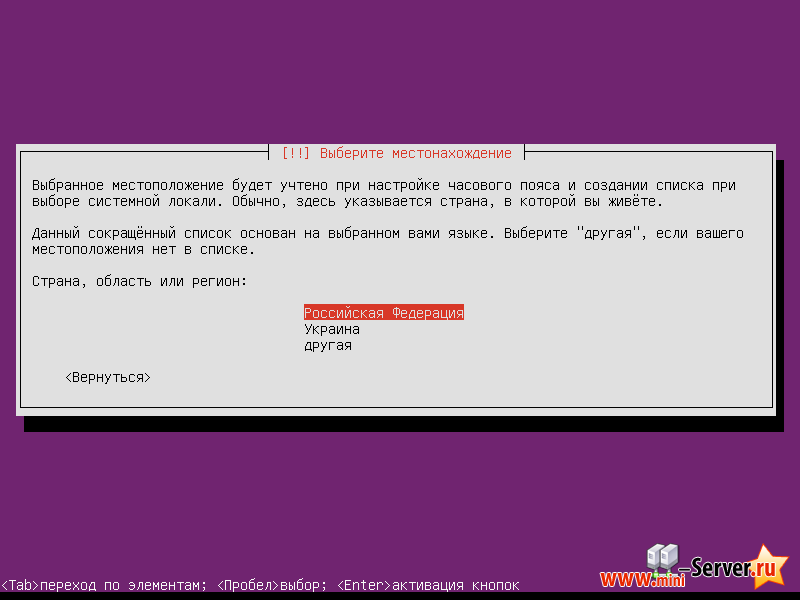

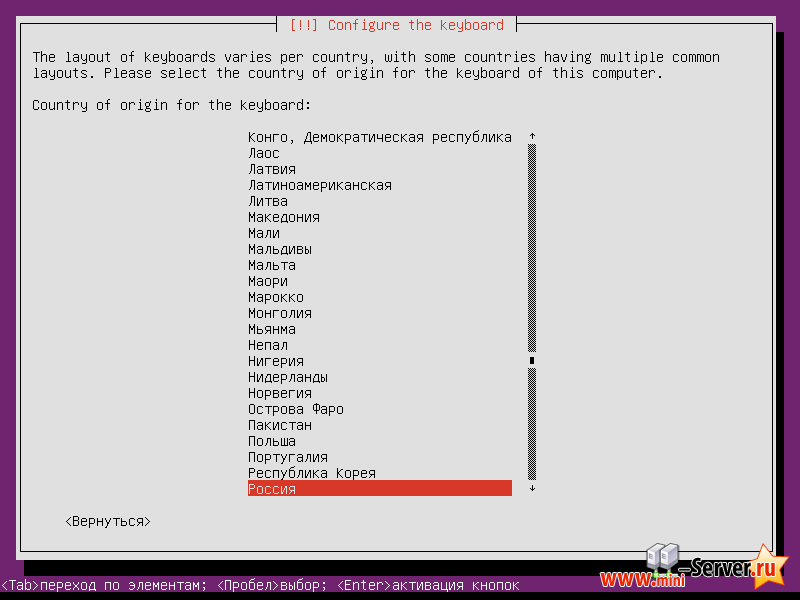

Затем выберите Ваш язык:

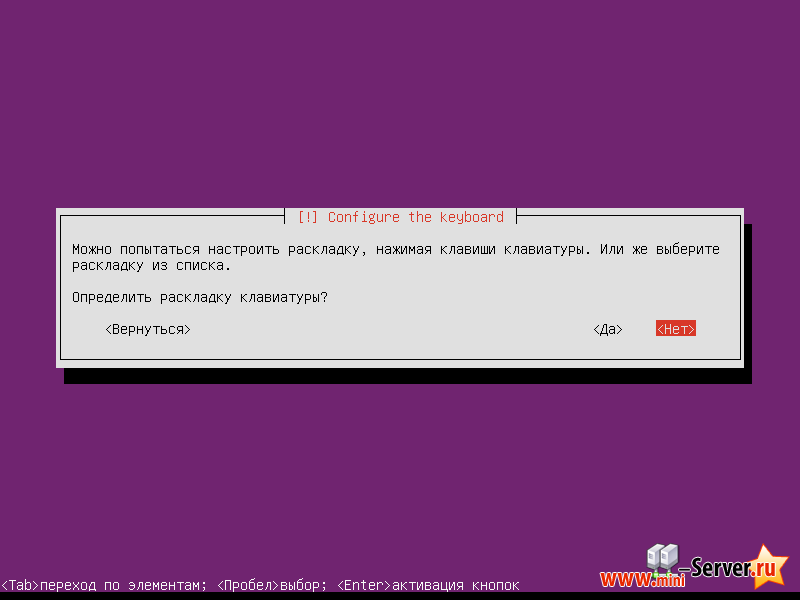

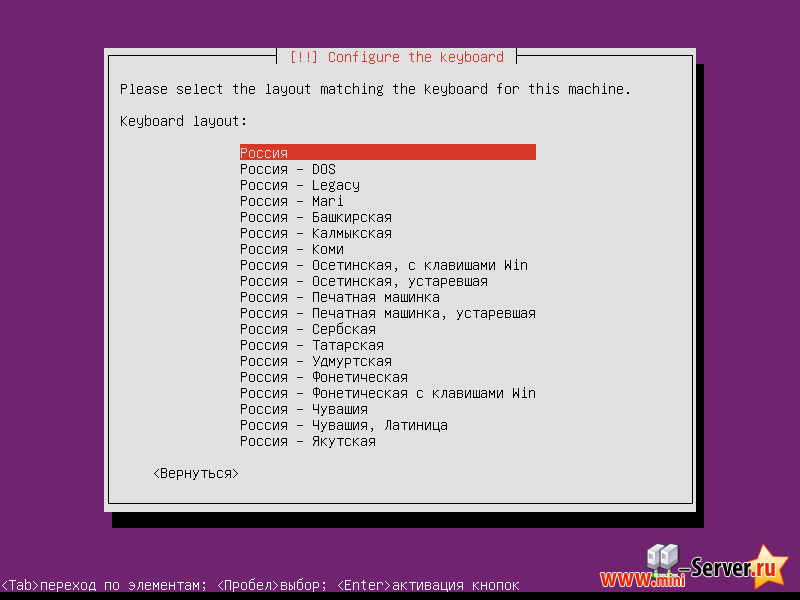

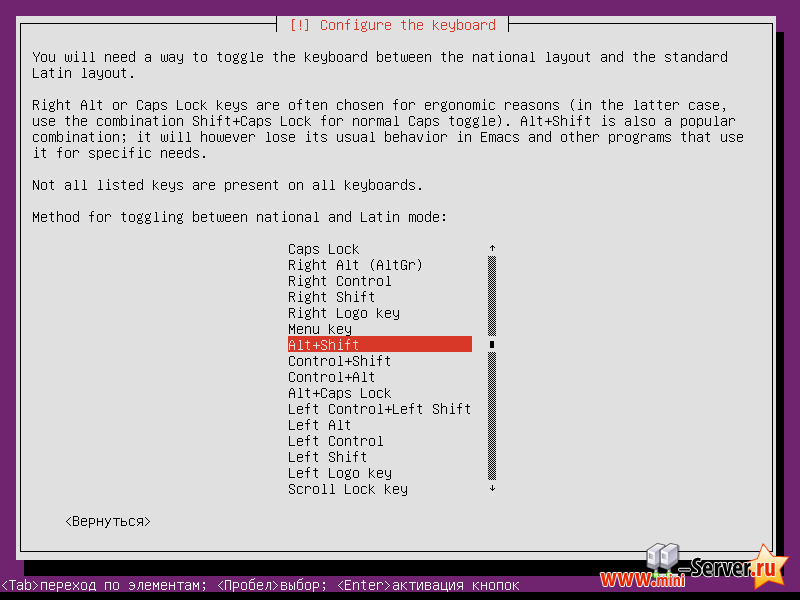

И укажите раскладку клавиутуры под выбранный язык:

Так как по умолчанию в установленной системе используется Английский язык, то раскладка клавиатуры не повлияет на дальнейший процесс установки, да и сам процесс настройки и установки дополнений для идеального сервера, производится удаленно по сети с использованием программы клиента SSH протокола. Для Windows операционной системы эта программа называется PuTTY.

Выберите раскладку клавиатуры (если Вы выбрали Да (определить раскладку клавиатуры), то Вам будет предложено нажать несколько клавиш, и программа установки попытается определить раскладку клавиатуры, основанную на ключах нажатии), но в своем случае я выбираю Нет и соглашаюсь использовать стандартную раскладку предложенную системой:

Установщик проверяет установочный компакт-диск, оборудовании и конфигурирует сеть с DHCP, если есть DHCP-сервера в сети.

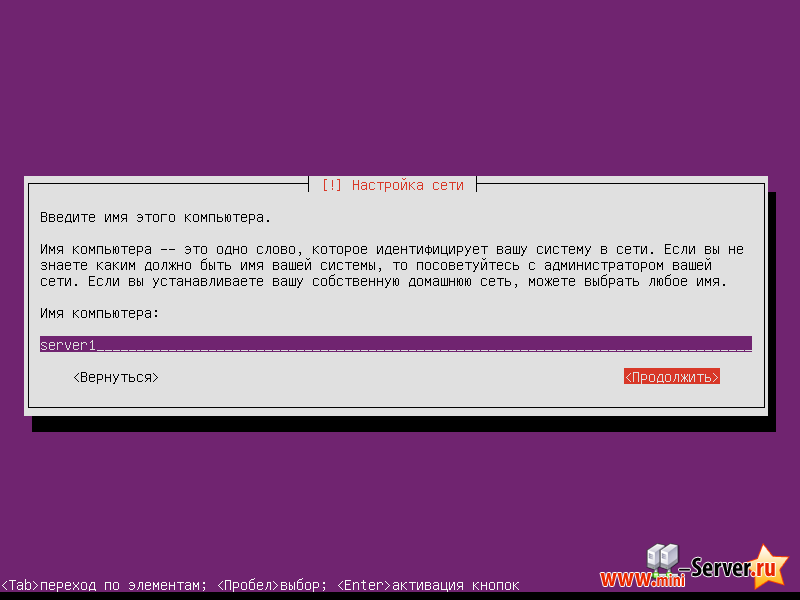

Введите имя хоста. В этом примере, моя система называется server1.example.com, так что я ввожу server1:

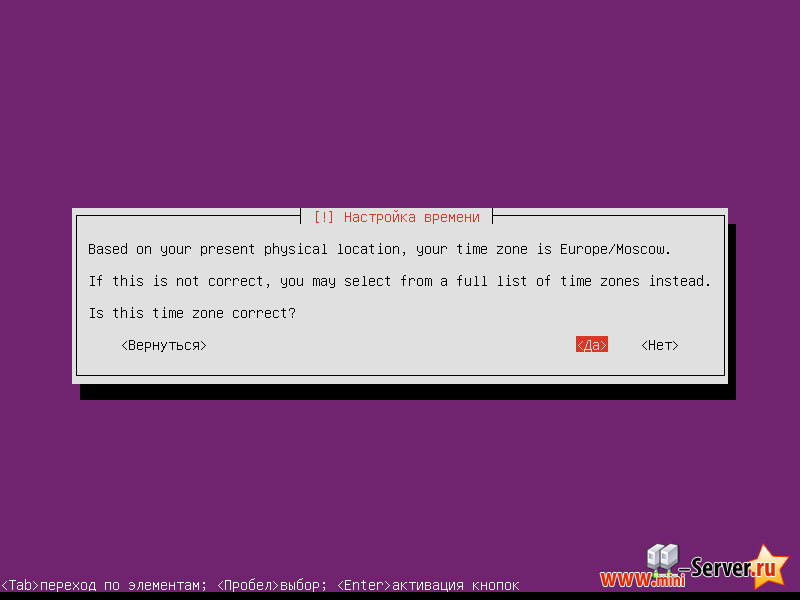

Пожалуйста, проверьте установленный часовой пояс. Если согласны, выберите Да, в противном случае Нет:

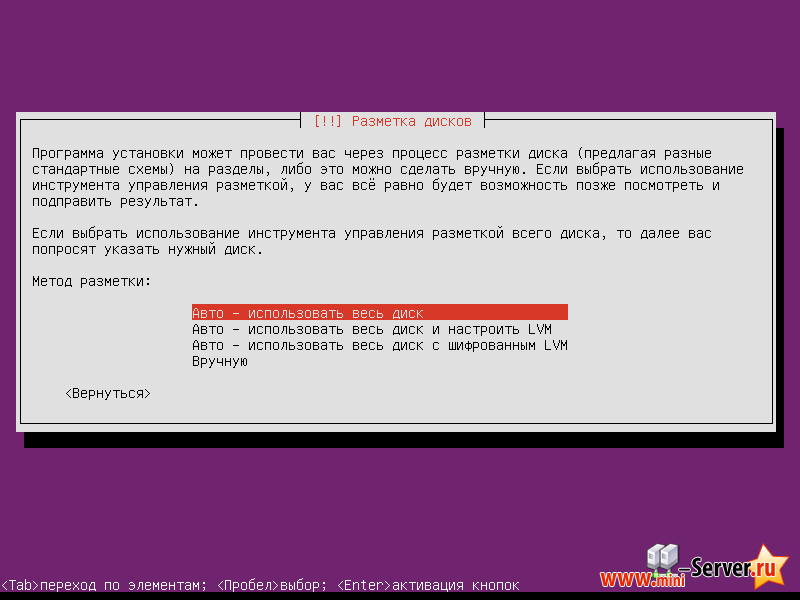

Теперь Вам предлагается выбрать жесткой диск. Для простоты я выбираю Авто - использовать весь диск - это создаст группу томов с двумя логическими томами, один для файловой системы, а другой для подкачки (разумеется, разметка полностью зависит от Вас - если Вы знаете, что делать, Вы можете создать свои разделы вручную).

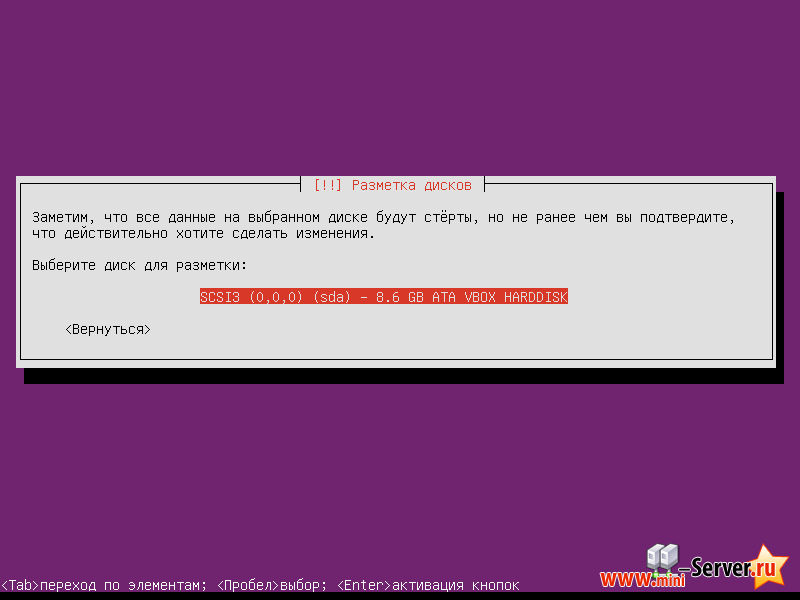

Выберите диск, на который Вы хотите продолжить установку:

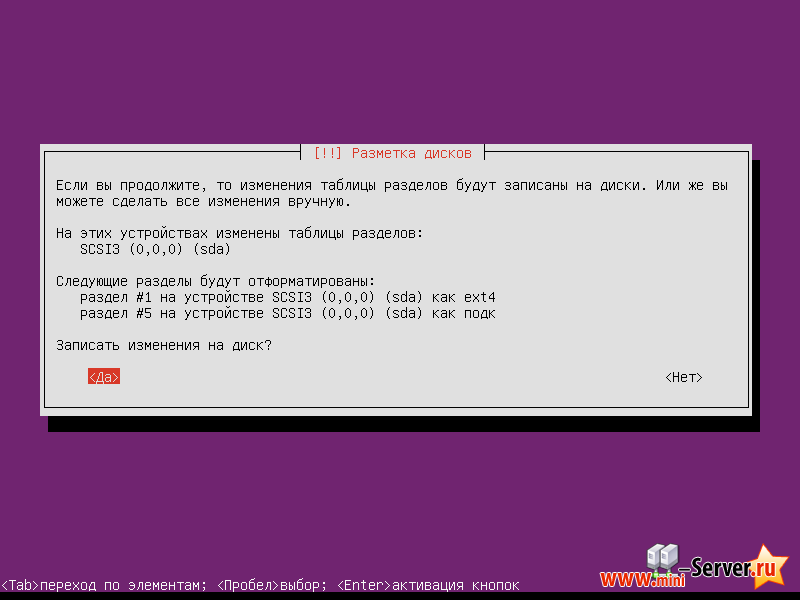

По окончанию нажмите Да, на вопрос о записи изменений на диск:

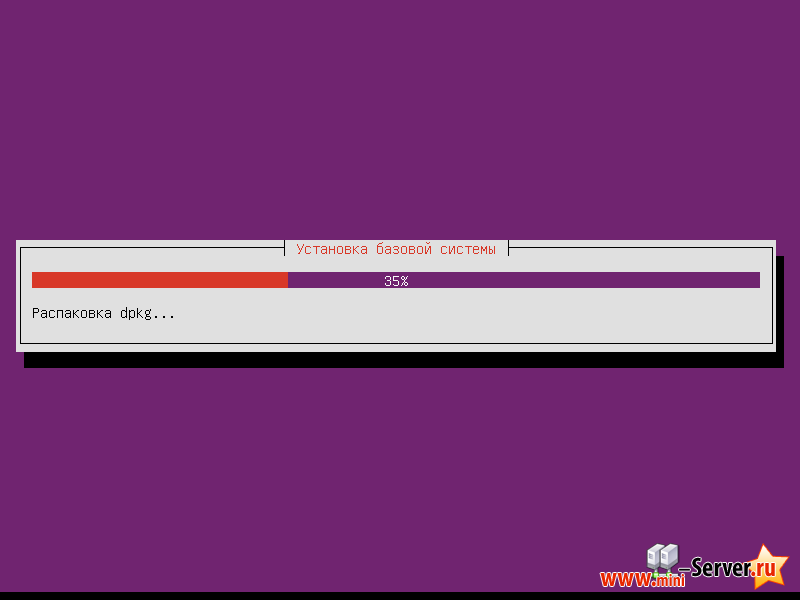

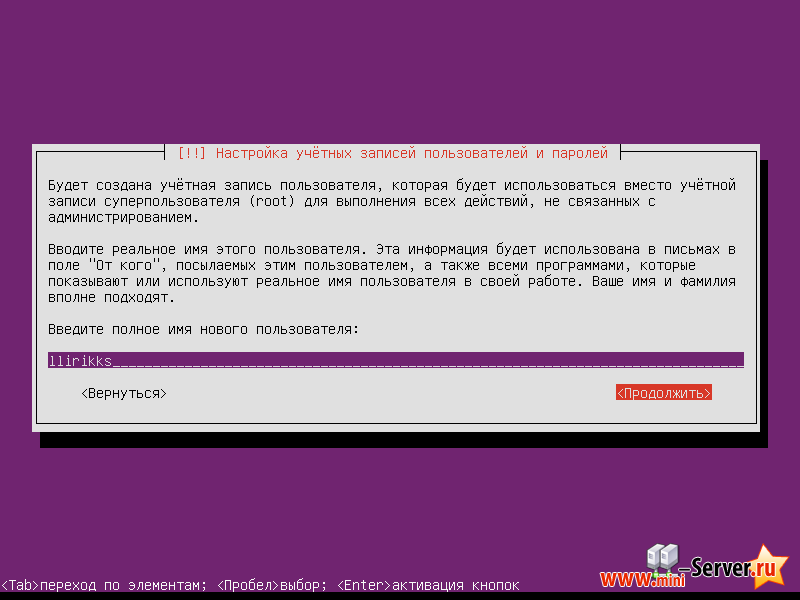

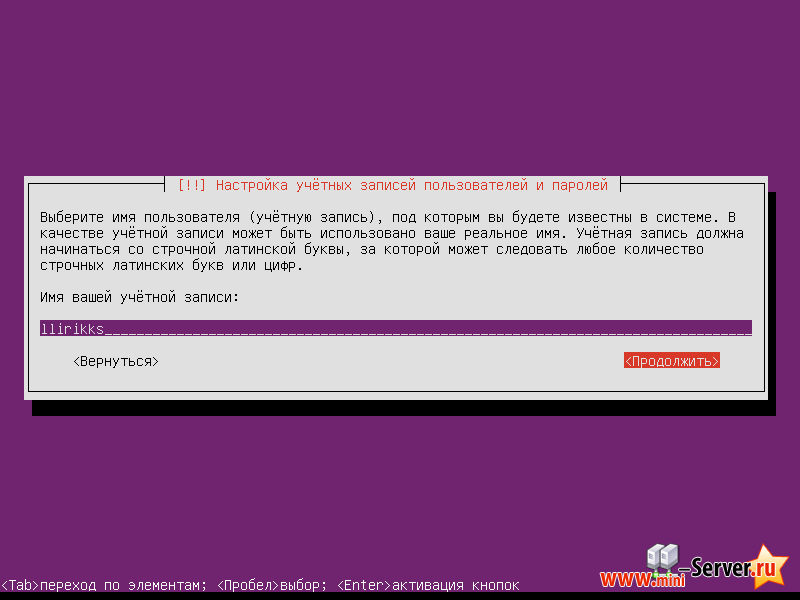

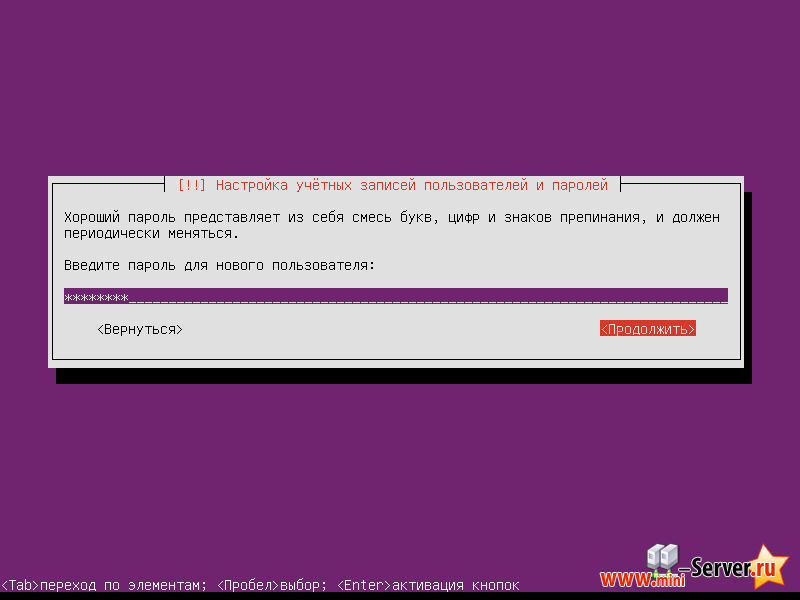

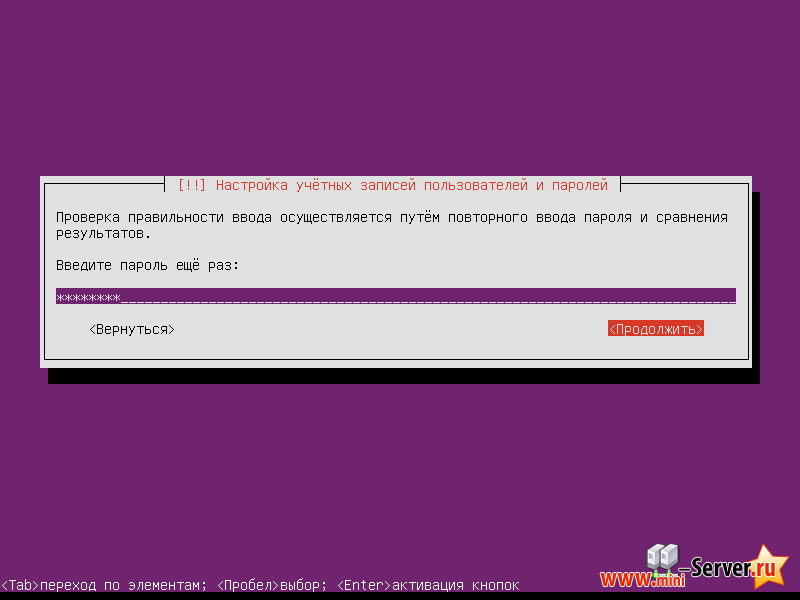

После этого Ваши новые разделы создаются и форматируются, и начнется установка базовой системы. Создайте пользователя, например llirikks с именем пользователя llirikks (не используйте имя пользователя Admin, так как это зарезервированное имя на Ubuntu 11.10):

— Регулярная проверка качества ссылок по более чем 100 показателям и ежедневный пересчет показателей качества проекта.

— Все известные форматы ссылок: арендные ссылки, вечные ссылки, публикации (упоминания, мнения, отзывы, статьи, пресс-релизы).

— SeoHammer покажет, где рост или падение, а также запросы, на которые нужно обратить внимание.

SeoHammer еще предоставляет технологию Буст, она ускоряет продвижение в десятки раз, а первые результаты появляются уже в течение первых 7 дней. Зарегистрироваться и Начать продвижение

Мне не нужно шифровывать домашний каталог, так что я выбираю Нет:

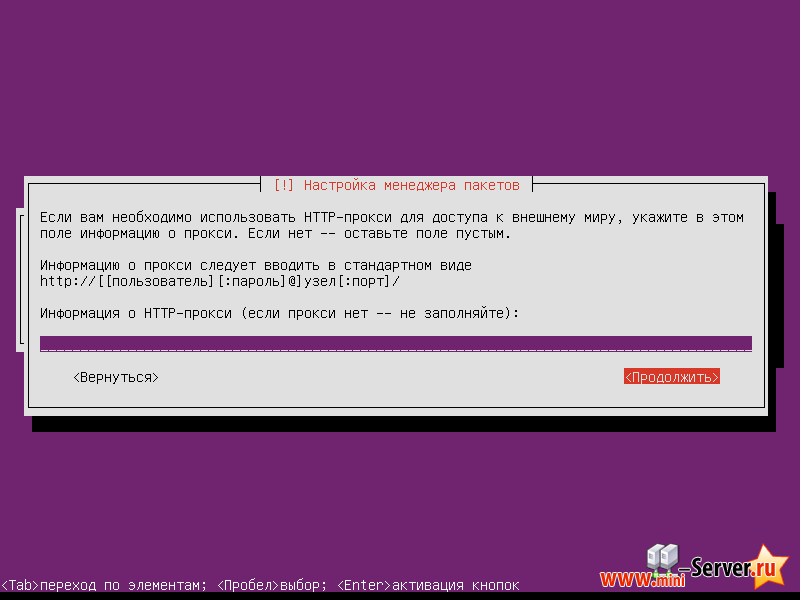

Следующая настройка менеджера пакетов APT. Так как у меня нет Proxy сервера я оставляю поле пустым:

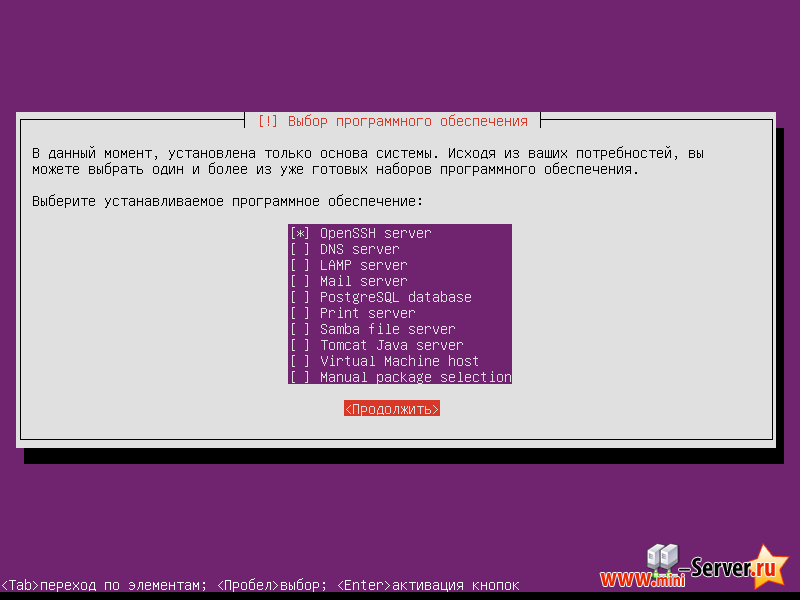

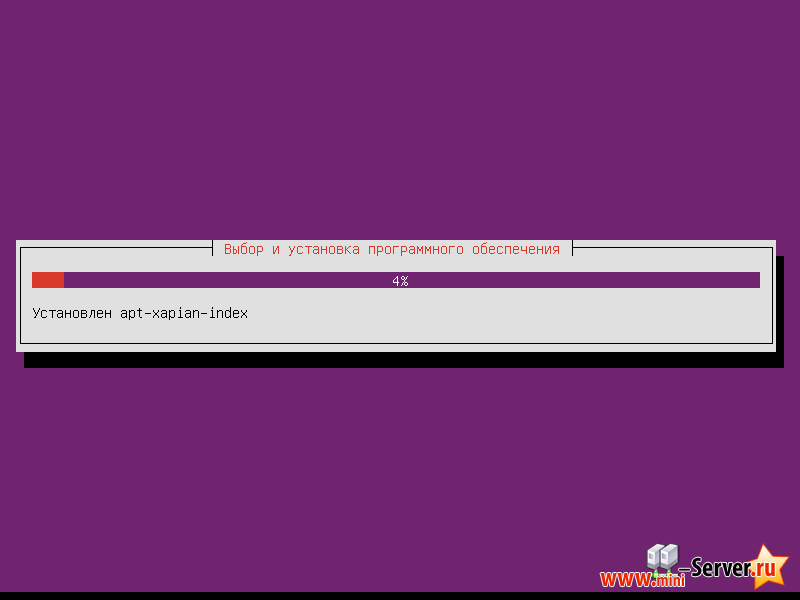

Что бы иметь больше контроля над происходящим, я отключаю автоматическое обновление. Конечно, это зависит от Вас, но в моем случае так. Мы должны установить DNS, почтовый и LAMP сервера, но тем не менее я не выбираю их, потому что, я хотел бы иметь полный контроль над установленым на моей системе. Мы установим необходимые пакеты вручную позже. Единственное, я выбираю здесь OpenSSH сервер для того что бы я мог сразу же подключиться к системе с SSH клиент, такой как PuTTY после завершения установки:

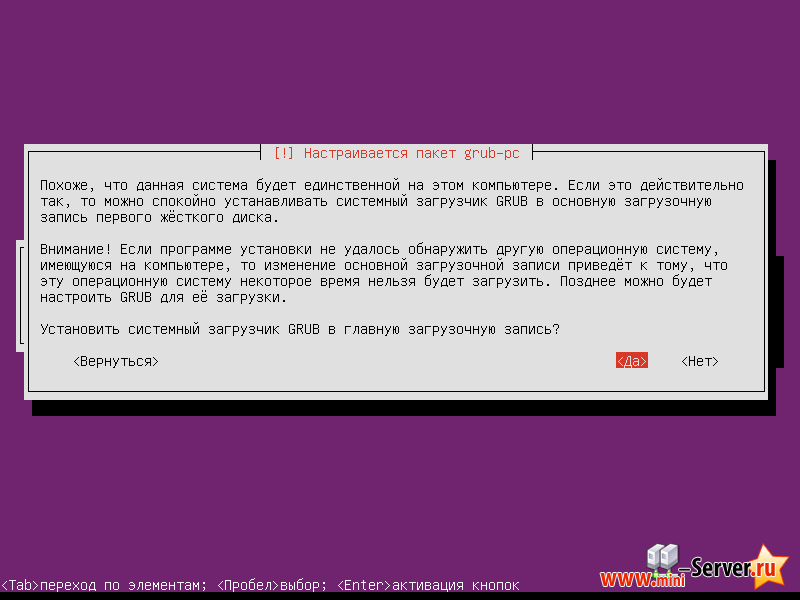

Установка продолжается. Выберите Да, когда Вас попросят установить загрузчик GRUB в главную загрузочную запись:

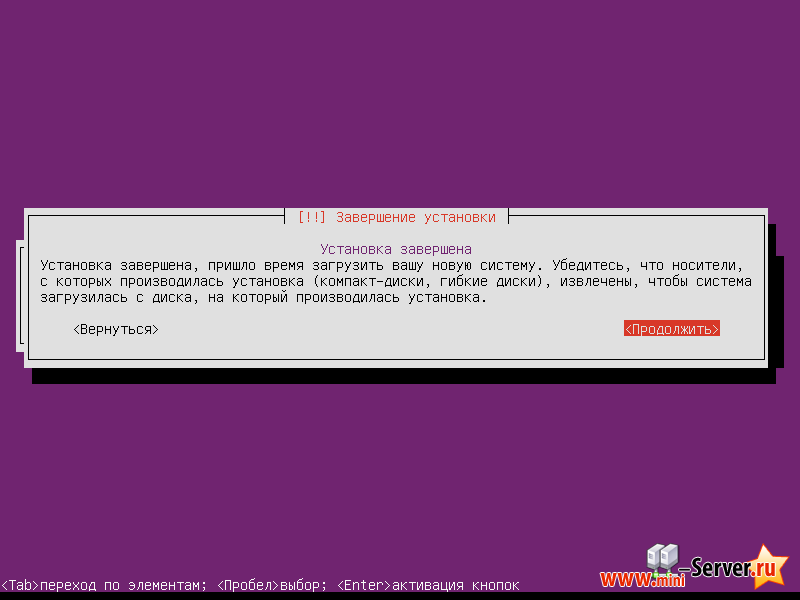

Базовая установка системы в настоящее время закончена. Извлеките установочный компакт - диск из дисковода и нажмите Продолжить для перезагрузки системы:

После перезагрузки вы можете Войти с ранее созданное имя пользователя (например Administrator). Потому что мы должны выполнить все шаги из этого учебника с привилегиями суперпользователя root, для этого активируем его (Вы можете воспользоваться команду sudo su или sudo passwd root вторая активирует пользователя на всегда, а первая команда только на одну сессию):

|

Вы также можете активировать root, запустив:

|

и указать корневой пароль. После этого можно войти в систему как root, но это не одобряется разработчиками Ubuntu и сообществом по различным причинам.

Установите SSH (необязательно)

Если Вы не установили OpenSSH сервер во время установки системы, Вы можете сделать это сейчас:

|

С этого момента Вы можете использовать SSH клиента, такого как PuTTY и связаться с вашей рабочей станции с Ubuntu server 11.10 и выполните остальные шаги из этого учебника.

Настройка сети

Поскольку установка Ubuntu? настроила систему на получение настроек сети через DHCP, то сейчас мы должны изменить это, что бы сервер имел статический IP-адрес. Отредактируем /etc/network/interfaces и настроим его под свои нужды (в данном примере установки я буду использовать IP-адрес 192.168.1.101):

|

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

auto eth0

iface eth0 inet static

address 192.168.1.101

netmask 255.255.255.0

network 192.168.1.0

broadcast 192.168.1.255

gateway 192.168.1.1

Затем перезагрузим сеть:

|

Затем отредактируйте /etc/hosts. Сделаем что бы файл выглядел следующим образом:

|

127.0.0.1 localhost.localdomain localhost 192.168.1.101 server1.example.com server1 # The following lines are desirable for IPv6 capable hosts ::1 ip6-localhost ip6-loopback fe00::0 ip6-localnet ff00::0 ip6-mcastprefix ff02::1 ip6-allnodes ff02::2 ip6-allrouters

Теперь выполним:

|

И запустите:

|

Теперь они должны показать server1.example.com.

Редактируем /etc/apt/sources.list и обновляем наш Linux

Изменить /etc/apt/sources.list. Закомментировав или удалив установленное с компакт-диска из файла и убедиться, что universe и multiverse репозитории включены. Это должено выглядеть следующим образом:

— Разгрузит мастера, специалиста или компанию;

— Позволит гибко управлять расписанием и загрузкой;

— Разошлет оповещения о новых услугах или акциях;

— Позволит принять оплату на карту/кошелек/счет;

— Позволит записываться на групповые и персональные посещения;

— Поможет получить от клиента отзывы о визите к вам;

— Включает в себя сервис чаевых.

Для новых пользователей первый месяц бесплатно. Зарегистрироваться в сервисе

|

# # deb cdrom:[Ubuntu-Server 11.10 _Natty Narwhal_ - Release amd64 (20110426)]/ n$ #deb cdrom:[Ubuntu-Server 11.10 _Natty Narwhal_ - Release amd64 (20110426)]/ na$ # See http://help.ubuntu.com/community/UpgradeNotes for how to upgrade to # newer versions of the distribution. deb http://ru.archive.ubuntu.com/ubuntu/ natty main restricted deb-src http://ru.archive.ubuntu.com/ubuntu/ natty main restricted ## Major bug fix updates produced after the final release of the ## distribution. deb http://ru.archive.ubuntu.com/ubuntu/ natty-updates main restricted deb-src http://ru.archive.ubuntu.com/ubuntu/ natty-updates main restricted ## N.B. software from this repository is ENTIRELY UNSUPPORTED by the Ubuntu ## team. Also, please note that software in universe WILL NOT receive any ## review or updates from the Ubuntu security team. deb http://ru.archive.ubuntu.com/ubuntu/ natty universe deb-src http://ru.archive.ubuntu.com/ubuntu/ natty universe deb http://ru.archive.ubuntu.com/ubuntu/ natty-updates universe deb-src http://ru.archive.ubuntu.com/ubuntu/ natty-updates universe ## N.B. software from this repository is ENTIRELY UNSUPPORTED by the Ubuntu ## team, and may not be under a free licence. Please satisfy yourself as to ## your rights to use the software. Also, please note that software in ## multiverse WILL NOT receive any review or updates from the Ubuntu ## security team. deb http://ru.archive.ubuntu.com/ubuntu/ natty multiverse deb-src http://ru.archive.ubuntu.com/ubuntu/ natty multiverse deb http://ru.archive.ubuntu.com/ubuntu/ natty-updates multiverse deb-src http://ru.archive.ubuntu.com/ubuntu/ natty-updates multiverse ## Uncomment the following two lines to add software from the 'backports' ## repository. ## N.B. software from this repository may not have been tested as ## extensively as that contained in the main release, although it includes ## newer versions of some applications which may provide useful features. ## Also, please note that software in backports WILL NOT receive any review ## or updates from the Ubuntu security team. # deb http://ru.archive.ubuntu.com/ubuntu/ natty-backports main restricted univ$ # deb-src http://ru.archive.ubuntu.com/ubuntu/ natty-backports main restricted $ deb http://security.ubuntu.com/ubuntu natty-security main restricted deb-src http://security.ubuntu.com/ubuntu natty-security main restricted deb http://security.ubuntu.com/ubuntu natty-security universe deb-src http://security.ubuntu.com/ubuntu natty-security universe deb http://security.ubuntu.com/ubuntu natty-security multiverse deb-src http://security.ubuntu.com/ubuntu natty-security multiverse ## Uncomment the following two lines to add software from Canonical's ## 'partner' repository. ## This software is not part of Ubuntu, but is offered by Canonical and the ## respective vendors as a service to Ubuntu users. # deb http://archive.canonical.com/ubuntu natty partner # deb-src http://archive.canonical.com/ubuntu natty partner ## Uncomment the following two lines to add software from Ubuntu's ## 'extras' repository. ## This software is not part of Ubuntu, but is offered by third-party ## developers who want to ship their latest software. # deb http://extras.ubuntu.com/ubuntu natty main # deb-src http://extras.ubuntu.com/ubuntu natty main

Затем запустите:

|

... и для обновления базы данных APT пакетов:

|

Для установки последних обновлений (если имеются таковые). Если Вы видите, что новое ядро получило обновлений как часть установленого, Вы должны перезагрузить систему:

|

Изменение оболочки по умолчанию

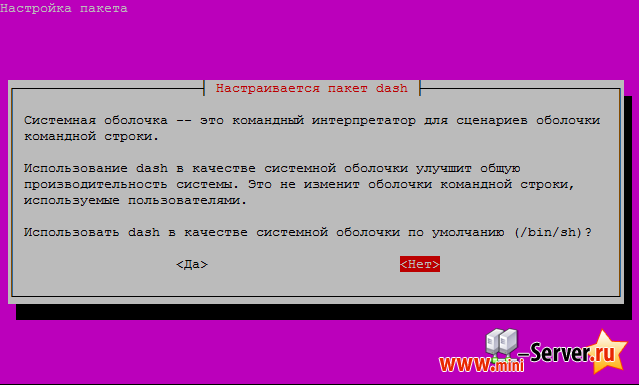

Если Вы не сделаете этого, установить ISPConfig не получиться. Так как /bin/sh является символичной ссылкой на /bin/dash , Однако нам надо /bin/bash, а не /bin/dash. Поэтому мы выполним следующее:

|

На вопрос установки dash как /bin/sh отвечаем Нет:

Отключаем AppArmor

AppArmor является модулем безопасности (аналог SELinux), который должен обеспечить расширенную безопасность. На мой взгляд, Вам не нужно настраивать безопасность системы, обычно это вызывает больше проблем, чем преимуществ. Поэтому я советую отключить его (это необходимо, если Вы хотите установить ISPConfig позже). Мы можем отключить эго так:

|

Синхронизация системного времени

Это хорошая идея, чтобы синхронизировать системные часы с NTP Network TIME рrotocol) сервером через Интернет. Просто запустите:

|

... и системное время всегда будут синхронизировано.

Установка Postfix, Courier, Saslauthd, MySQL, rkhunter, Binutils

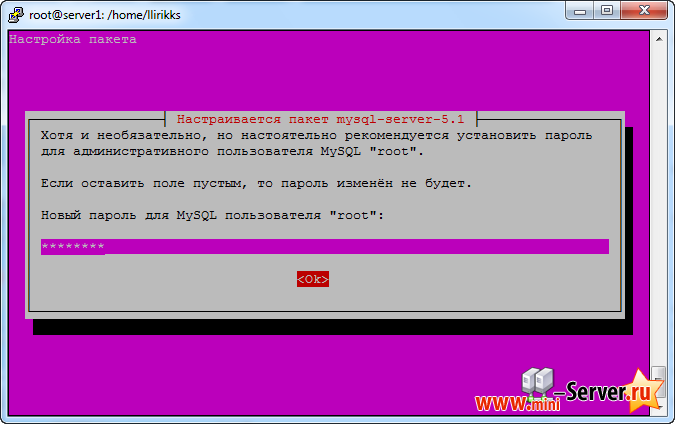

Мы можем установить Postfix, Courier, Saslauthd, MySQL, rkhunter и Binutils всего одной командой:

|

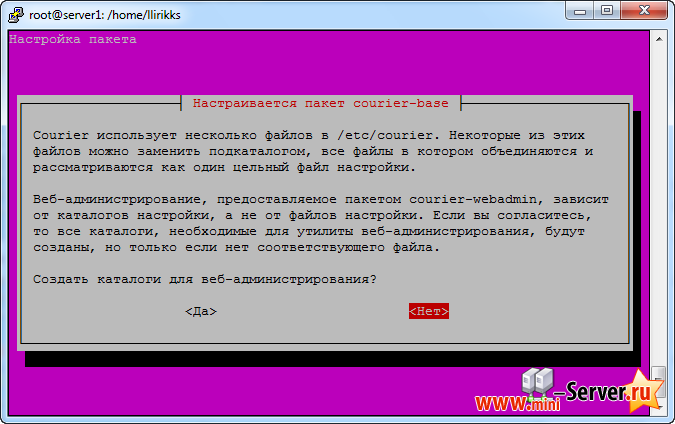

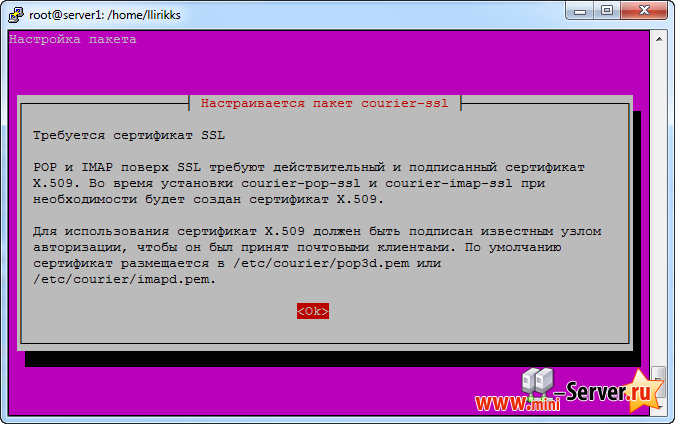

Вам будет предложено ответить на следующие вопросы:

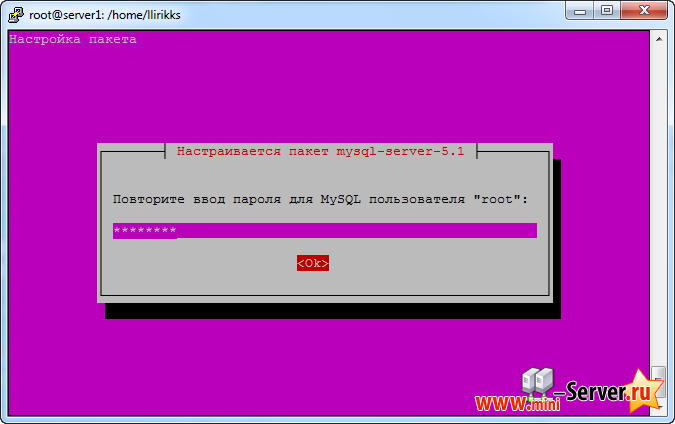

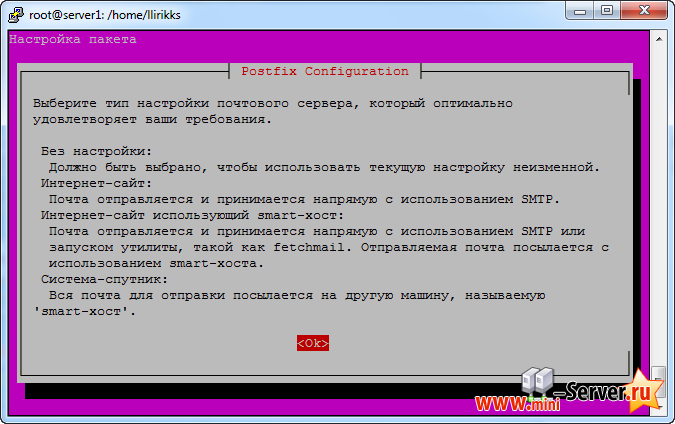

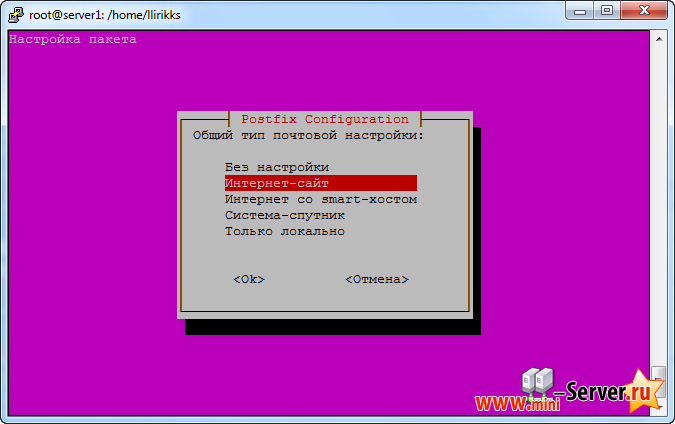

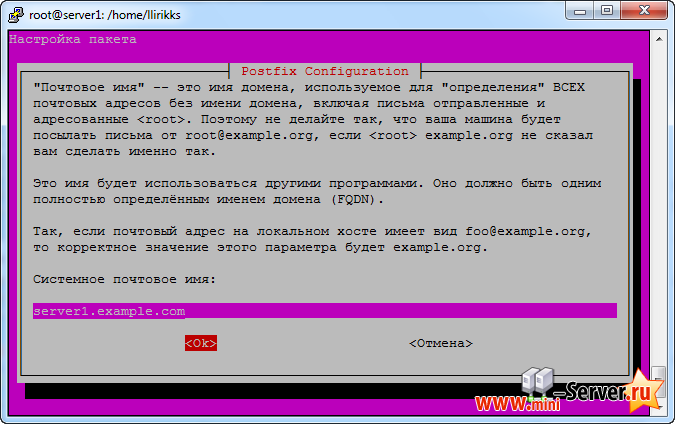

Новый пароль для MySQL пользователя "root": Ваш пароль root для MySQL Повторите ввод пароля для MySQL пользователя "root": Ваш пароль root для MySQL Yастройка Postfix: - Ok Общий тип настройки почты: - Интернет-сайта Система почтовое имя: - server1.example.com Создание каталоги для веб-администрирования? - Нет Требуется сертификат SSL - Ok

Мы хотим, чтобы MySQL прослушивался на всех интерфейсах, а не только локальном, поэтому мы редактируем /etc/mysql/my.cnf и закомментируйте строку bind-address = 127.0.0.1:

|

[...] # Instead of skip-networking the default is now to listen only on # localhost which is more compatible and is not less secure. #bind-address = 127.0.0.1 [...]

Теперь мы перезапустим MySQL:

|

Теперь проверьте, что сеть включена, выполнив:

|

Вывод должен выглядеть следующим образом:

root@server1:~# netstat -tap | grep mysql tcp 0 0 *:mysql *:* LISTEN 9990/mysqld root@server1:~#

Во время установки SSL сертификаты для IMAP-SSL и POP3-SSL создаются с локального хоста. Чтобы изменить это на правильное имя хоста ( server1.example.com в моем случае), удаляем сертификаты ...

|

... и изменим следующие два файла, заменить CN=localhost на CN=server1.example.com (Вы можете также изменить другие значения, если это необходимо):

|

[...] CN=server1.example.com [...]

|

[...] CN=server1.example.com [...]

Тогда воссоздадим сертификаты ...

|

... и перезапустим Courier-IMAP-SSL и Courier-POP3-SSL:

|

Установка amavisd-new, SpamAssassin и ClamAV

Чтобы установить amavisd-new, SpamAssassin и ClamAV мы запускаем:

|

Установка ISPConfig 3 использует AMaViSd который запускает внутренние SpamAssassin фильтры библиотек, так что мы можем остановить SpamAssassin, чтобы освободить некоторые ОЗУ:

|

Установка Apache2, PHP5, phpMyAdmin, FCGI, suExec, Pear и mcrypt

Apache2, PHP5, phpMyAdmin, FCGI, suExec, Pear и mcrypt может быть установлено следующим образом:

|

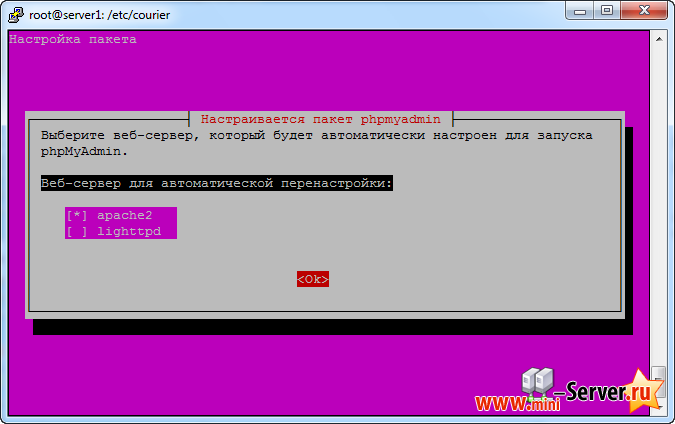

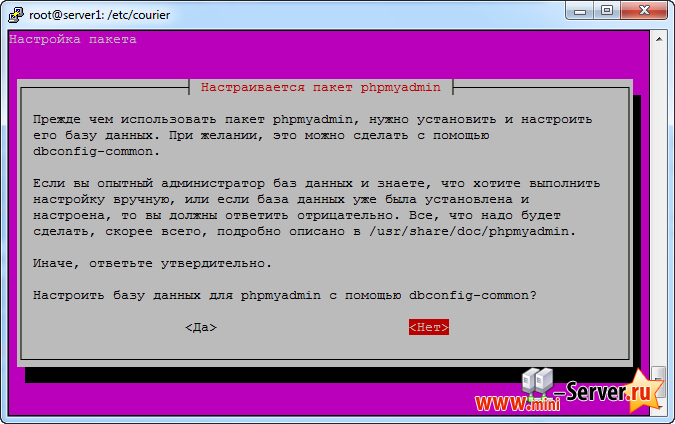

Вы увидите следующий вопрос:

Веб-сервер для автоматической перенастройки: - apache2 Настроить базу данных для phpmyadmin с помощью dbconfig-common? - Нет

Затем запустим следующую команду для того, чтобы включить модули Apache suexec, rewrite, ssl, actions и include (плюс dav, dav_fs и auth_digest если вы хотите использовать WebDAV):

|

Теперь перезагрузим Apache:

|

Если Вы хотите размещать Ruby файлы с расширением *.rb на вашем Web сайтe созданный через ISPConfig, Вы должны закомментировать строку, применение application/x-ruby rb in /etc/mime.types:

|

[...] #application/x-ruby rb [...]

(Это необходимо только для *.rb файлов, Ruby файлы с расширением *.rbx работы из коробки)

После чего перезагружаем Apache:

|

Установите PureFTPd и квот

PureFTPd и квоты можно установлена с помощью следующей команды:

|

Отредактируйте файл /etc/default/pure-ftpd-common ...

|

... и убедитесь, что режим запуска установлен в standalone и VIRTUALCHROOT=true:

[...] STANDALONE_OR_INETD=standalone [...] VIRTUALCHROOT=true [...]

Теперь мы настроим PureFTPd, для FTP и TLS сессии. FTP является очень небезопасным протоколом, потому что все пароли и все данные передаются в открытом виде. С помощью TLS, все связи могут быть зашифрованы, что делает FTP гораздо более безопасным.

Если вы хотите разрешить FTP и TLS сессии, запустите:

|

Для того чтобы использовать TLS, мы должны создать SSL-сертификат. Я создаю его в /etc/ssl/private/, поэтому я создал этот каталог первым:

|

После этого мы можем сгенерировать SSL сертификат следующим образом:

|

Название страны (2 буквенный код) [AU]: - Введите название страны (например - RU) Государство или название провинции (полное название) [Некоторые государства-]: - Введите государства или название провинции Местность имя (например, города) []: - введите Ваш города Название организации (например, компании) [Интернет Widgits Pty Ltd]: - Введите название организации (например, название Вашей компании) Подразделение Название (например, раздел) []: - Введите организационное название группы (например - ИТ-отдел) Общее имя (например, ваше имя) []: - Введите полное доменное имя системы (например - server1.example.com) Электронный адрес: []: - Введите адрес электронной почты

Изменение разрешения сертификата SSL:

|

Затем перезагрузите PureFTPd:

|

Изменить /etc/fstab. Отредактировав файл fstab для этого необходимо в строке после слова errors=remount-ro добавить ,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 в разделе с точкой монтирования / ):

|

# /etc/fstab: static file system information.

#

# Use 'blkid -o value -s UUID' to print the universally unique identifier

# for a device; this may be used with UUID= as a more robust way to name

# devices that works even if disks are added and removed. See fstab(5).

#

# <file system> <mount point> <type> <options> <dump> <pass>

proc /proc proc nodev,noexec,nosuid 0 0

/dev/mapper/server1-root / ext4 errors=remount-ro,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 0 1

# /boot was on /dev/sda1 during installation

UUID=deae7cd1-b106-47aa-9a7c-512f046d2ebf /boot ext2 defaults 0 2

/dev/mapper/server1-swap_1 none swap sw 0 0

/dev/fd0 /media/floppy0 auto rw,user,noauto,exec,utf8 0 0

Чтобы включить квоты, запустите следующие команды:

|

Установка BIND DNS-сервера

BIND может быть установлен следующим образом:

|

Установите Vlogger, Webalizer, И AWstats

Vlogger, Webalizer, и AWstats могут быть установлены следующим образом:

|

Потом откроем /etc/cron.d/awstats ...

|

... и закомментируем в этом файле правило по которому работает cron:

#*/10 * * * * www-data [ -x /usr/share/awstats/tools/update.sh ] && /usr/share/awstats/tools/update.sh # Generate static reports: #10 03 * * * www-data [ -x /usr/share/awstats/tools/buildstatic.sh ] && /usr/share/awstats/tools/buildstatic.sh

Установка Jailkit

Jailkit необходимо только тогда, когда Вы хотите изолированной SSH пользователей. Она может быть установлена следующим образом.

{xtypo_warning}Jailkit должна быть установлена до ISPConfig - она не может быть установлена потом!{/xtypo_warning}

|

Если последняя команда дает ошибку, такую как ...

x86_64-linux-gnu-gcc -lpthread -o jk_socketd jk_socketd.o jk_lib.o utils.o iniparser.o jk_socketd.o: In function `main': /tmp/jailkit-2.14/src/jk_socketd.c:474: undefined reference to `pthread_create' collect2: ld returned 1 exit status make[2]: *** [jk_socketd] Error 1 make[2]: Leaving directory `/tmp/jailkit-2.14/src' make[1]: *** [all] Error 2 make[1]: Leaving directory `/tmp/jailkit-2.14' make: *** [build-arch-stamp] Error 2 root@server1:/tmp/jailkit-2.14#

... Пожалуйста, установите gcc-4.4:

|

Теперь взглянем на /usr/bin/gcc:

|

/usr/bin/gcc должны в настоящее время быть символической ссылкой на /usr/bin/gcc-4.6:

root@server1:/tmp/jailkit-2.14# ls -l /usr/bin/gcc* lrwxrwxrwx 1 root root 7 2011-08-14 09:16 /usr/bin/gcc -> gcc-4.6 -rwxr-xr-x 1 root root 259232 2011-10-05 23:56 /usr/bin/gcc-4.4 -rwxr-xr-x 1 root root 349120 2011-09-16 16:31 /usr/bin/gcc-4.6 root@server1:/tmp/jailkit-2.14#

Мы меняем это сейчас, так что бы /usr/bin/gcc ссылался на /usr/bin/gcc-4.4:

|

Теперь построим Jailkit следующим образом:

|

Если ./debian/rules binary команда не даст вам ошибку в этот раз, Вы сможете установить Jailkit.deb пакет следующим образом:

|

Наконец, мы меняем /usr/bin/gcc символическую ссылку так, чтобы она указывала на /usr/bin/gcc-4.6 еще раз:

|

Установка fail2ban

Это необязательно, но рекомендуется, так как монитор ISPConfig отображает статистику fail2ban журнала:

|

Чтобы fail2ban следил за PPureFTPd, SASL и Courier, создайте файл /etc/fail2ban/jail.local:

|

[pureftpd] enabled = true port = ftp filter = pureftpd logpath = /var/log/syslog maxretry = 3 [sasl] enabled = true port = smtp filter = sasl logpath = /var/log/mail.log maxretry = 5 [courierpop3] enabled = true port = pop3 filter = courierpop3 logpath = /var/log/mail.log maxretry = 5 [courierpop3s] enabled = true port = pop3s filter = courierpop3s logpath = /var/log/mail.log maxretry = 5 [courierimap] enabled = true port = imap2 filter = courierimap logpath = /var/log/mail.log maxretry = 5 [courierimaps] enabled = true port = imaps filter = courierimaps logpath = /var/log/mail.log maxretry = 5

Затем создайте следующие пять файлов:

|

[Definition] failregex = .*pure-ftpd: \(.*@<HOST>\) \[WARNING\] Authentication failed for user.* ignoreregex =

|

# Fail2Ban configuration file

#

# $Revision: 100 $

#

[Definition]

# Option: failregex

# Notes.: regex to match the password failures messages in the logfile. The

# host must be matched by a group named "host". The tag "<HOST>" can

# be used for standard IP/hostname matching and is only an alias for

# (?:::f{4,6}:)?(?P<host>\S+)

# Values: TEXT

#

failregex = pop3d: LOGIN FAILED.*ip=\[.*:<HOST>\]

# Option: ignoreregex

# Notes.: regex to ignore. If this regex matches, the line is ignored.

# Values: TEXT

#

ignoreregex =

|

# Fail2Ban configuration file

#

# $Revision: 100 $

#

[Definition]

# Option: failregex

# Notes.: regex to match the password failures messages in the logfile. The

# host must be matched by a group named "host". The tag "<HOST>" can

# be used for standard IP/hostname matching and is only an alias for

# (?:::f{4,6}:)?(?P<host>\S+)

# Values: TEXT

#

failregex = pop3d-ssl: LOGIN FAILED.*ip=\[.*:<HOST>\]

# Option: ignoreregex

# Notes.: regex to ignore. If this regex matches, the line is ignored.

# Values: TEXT

#

ignoreregex =

|

# Fail2Ban configuration file

#

# $Revision: 100 $

#

[Definition]

# Option: failregex

# Notes.: regex to match the password failures messages in the logfile. The

# host must be matched by a group named "host". The tag "<HOST>" can

# be used for standard IP/hostname matching and is only an alias for

# (?:::f{4,6}:)?(?P<host>\S+)

# Values: TEXT

#

failregex = imapd: LOGIN FAILED.*ip=\[.*:<HOST>\]

# Option: ignoreregex

# Notes.: regex to ignore. If this regex matches, the line is ignored.

# Values: TEXT

#

ignoreregex =

|

# Fail2Ban configuration file

#

# $Revision: 100 $

#

[Definition]

# Option: failregex

# Notes.: regex to match the password failures messages in the logfile. The

# host must be matched by a group named "host". The tag "<HOST>" can

# be used for standard IP/hostname matching and is only an alias for

# (?:::f{4,6}:)?(?P<host>\S+)

# Values: TEXT

#

failregex = imapd-ssl: LOGIN FAILED.*ip=\[.*:<HOST>\]

# Option: ignoreregex

# Notes.: regex to ignore. If this regex matches, the line is ignored.

# Values: TEXT

#

ignoreregex =

Теперь перезагрузим fail2ban:

|

Установка SquirrelMail

Чтобы установить клиент SquirrelMail веб-почты, выполните:

|

Затем создайте следующую ссылку ...

|

... и настройте SquirrelMail:

|

Мы должны сказать SquirrelMail, что используем Courier-IMAP/-POP3:

SquirrelMail Configuration : Read: config.php (1.4.0) --------------------------------------------------------- Main Menu -- 1. Organization Preferences 2. Server Settings 3. Folder Defaults 4. General Options 5. Themes 6. Address Books 7. Message of the Day (MOTD) 8. Plugins 9. Database 10. Languages D. Set pre-defined settings for specific IMAP servers C Turn color on S Save data Q Quit Command >> - D SquirrelMail Configuration : Read: config.php --------------------------------------------------------- While we have been building SquirrelMail, we have discovered some preferences that work better with some servers that don't work so well with others. If you select your IMAP server, this option will set some pre-defined settings for that server. Please note that you will still need to go through and make sure everything is correct. This does not change everything. There are only a few settings that this will change. Please select your IMAP server: bincimap = Binc IMAP server courier = Courier IMAP server cyrus = Cyrus IMAP server dovecot = Dovecot Secure IMAP server exchange = Microsoft Exchange IMAP server hmailserver = hMailServer macosx = Mac OS X Mailserver mercury32 = Mercury/32 uw = University of Washington's IMAP server gmail = IMAP access to Google mail (Gmail) accounts quit = Do not change anything Command >> - courier SquirrelMail Configuration : Read: config.php --------------------------------------------------------- While we have been building SquirrelMail, we have discovered some preferences that work better with some servers that don't work so well with others. If you select your IMAP server, this option will set some pre-defined settings for that server. Please note that you will still need to go through and make sure everything is correct. This does not change everything. There are only a few settings that this will change. Please select your IMAP server: bincimap = Binc IMAP server courier = Courier IMAP server cyrus = Cyrus IMAP server dovecot = Dovecot Secure IMAP server exchange = Microsoft Exchange IMAP server hmailserver = hMailServer macosx = Mac OS X Mailserver mercury32 = Mercury/32 uw = University of Washington's IMAP server quit = Do not change anything Command >> courier imap_server_type = courier default_folder_prefix = INBOX. trash_folder = Trash sent_folder = Sent draft_folder = Drafts show_prefix_option = false default_sub_of_inbox = false show_contain_subfolders_option = false optional_delimiter = . delete_folder = true Press any key to continue... - ENTER SquirrelMail Configuration : Read: config.php (1.4.0) --------------------------------------------------------- Main Menu -- 1. Organization Preferences 2. Server Settings 3. Folder Defaults 4. General Options 5. Themes 6. Address Books 7. Message of the Day (MOTD) 8. Plugins 9. Database 10. Languages D. Set pre-defined settings for specific IMAP servers C Turn color on S Save data Q Quit Command >> - S SquirrelMail Configuration : Read: config.php (1.4.0) --------------------------------------------------------- Main Menu -- 1. Organization Preferences 2. Server Settings 3. Folder Defaults 4. General Options 5. Themes 6. Address Books 7. Message of the Day (MOTD) 8. Plugins 9. Database 10. Languages D. Set pre-defined settings for specific IMAP servers C Turn color on S Save data Q Quit Command >> S Data saved in config.php Press enter to continue... - ENTER SquirrelMail Configuration : Read: config.php (1.4.0) --------------------------------------------------------- Main Menu -- 1. Organization Preferences 2. Server Settings 3. Folder Defaults 4. General Options 5. Themes 6. Address Books 7. Message of the Day (MOTD) 8. Plugins 9. Database 10. Languages D. Set pre-defined settings for specific IMAP servers C Turn color on S Save data Q Quit Command >> - Q

После этого Вы можете получить доступ к SquirrelMail по адресу http://server1.example.com/webmail или http://192.168.1.101/webmail:

Теперь мы настроим SquirrelMail, так что бы Вы могли использовать его в ваших веб-сайтах (созданные через ISPConfig) с помощью /squirrelmail или /webmail псевдонимы. Так что если Ваш сайт www.example.com, Вы будете иметь доступ к SquirrelMail использованием www.example.com/squirrelmail или www.example.com/webmail.

Apache конфигурация SquirrelMail находится в файле /etc/squirrelmail/apache.conf, но этот файл не загружается Apache, поскольку она не находится в /etc/apache2/conf.d/ каталоге. Поэтому мы создаем символическую ссылку squirrelmail.conf в /etc/apache2/conf.d/ каталоге, которая указывает на /etc/squirrelmail/apache.conf и перезагрузите после этого Apache:

|

Теперь откройте /etc/apache2/conf.d/squirrelmail.conf ...

|

... и добавьте следующие строки в <Directory /usr/share/squirrelmail></Directory> контейнер, убедитесь, что mod_php используется для доступа к SquirrelMail, независимо от того, какой PHP режим Вы выбрали для вашего сайта в ISPConfig:

[...] <Directory /usr/share/squirrelmail> Options FollowSymLinks <IfModule mod_php5.c> AddType application/x-httpd-php .php php_flag magic_quotes_gpc Off php_flag track_vars On php_admin_flag allow_url_fopen Off php_value include_path . php_admin_value upload_tmp_dir /var/lib/squirrelmail/tmp php_admin_value open_basedir /usr/share/squirrelmail:/etc/squirrelmail:/var/lib/squirrelmail:/etc/hostname:/etc/mailname php_flag register_globals off </IfModule> <IfModule mod_dir.c> DirectoryIndex index.php </IfModule> # access to configtest is limited by default to prevent information leak <Files configtest.php> order deny,allow deny from all allow from 127.0.0.1 </Files> </Directory> [...]

Создайте каталог /var/lib/squirrelmail/tmp ...

|

... и сделать его владельцем пользователь www-data :

|

Перезагрузить Apache еще раз:

|

Вот это уже - /etc/apache2/conf.d/squirrelmail.conf определяет псевдоним /squirrelmail, который указывает на установку SquirrelMail в каталог /usr/share/squirrelmail. Вы можете получить доступ к SquirrelMail с вашего сайта следующим образом:

http://192.168.1.101/squirrelmail http://www.example.com/squirrelmail

Вы также можете получить к нему доступ из ISPConfig виртуальный хост панель управления следующим образом (это не нуждается в конфигурации в ISPConfig):

http://server1.example.com:8080/squirrelmail

Если вы хотели бы использовать псевдоним /webmail, и /squirrelmail, просто откройте /etc/apache2/conf.d/squirrelmail.conf ...

|

... и добавьте строку Alias /webmail /usr/share/squirrelmail :

Alias /squirrelmail /usr/share/squirrelmail Alias /webmail /usr/share/squirrelmail [...]

Затем перезагрузки Apache:

|

Теперь Вы можете получить доступ к Squirrelmail следующим образом:

http://192.168.1.101/webmail http://www.example.com/webmail http://server1.example.com:8080/webmail (Вы установили ISPConfig см. следующую главу)

Если Вы хотите определить, как виртуальный хост webmail.example.com , где пользователи могут получить доступ SquirrelMail, вы должны добавить следующую конфигурацию виртуальный хост к /etc/apache2/conf.d/squirrelmail.conf :

|

[...] <VirtualHost 1.2.3.4:80> DocumentRoot /usr/share/squirrelmail ServerName webmail.example.com </VirtualHost>

Убедитесь, что вы замените 1.2.3.4 на правильный IP-адрес вашего сервера. Есть, конечно, должна быть запись DNS для webmail.example.com , который указывает на IP-адрес, который вы используете в виртуальный хост конфигурации. Также убедитесь, что виртуальный хост webmail.example.com не существует в ISPConfig (в противном случае оба виртуальных доменов будут мешать друг другу!).

Теперь перезагрузка Apache ...

|

... и Вы сможете получить доступ к SquirrelMail по webmail.example.com !

Установка ISPConfig 3

Чтобы установить самую последней выпущенной версии ISPConfig 3 выполните следующее:

|

Следующим шагом является запуск:

|

Это приведет к запуску установки ISPConfig 3. Программа установки настроит все услуги для Вас, такие как Postfix, SASL, Courier и т.д.:

root@server1:/tmp/ispconfig3_install/install# php -q install.php

--------------------------------------------------------------------------------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

--------------------------------------------------------------------------------

>> Initial configuration

Operating System: Debian 6.0 (Squeeze/Sid) or compatible

Following will be a few questions for primary configuration so be careful.

Default values are in [brackets] and can be accepted with <ENTER>.

Tap in "quit" (without the quotes) to stop the installer.

Select language (en,de) [en]: - ENTER

Installation mode (standard,expert) [standard]: - ENTER

Full qualified hostname (FQDN) of the server, eg server1.domain.tld [server1.example.com]: - ENTER

MySQL server hostname [localhost]: - ENTER

MySQL root username [root]: - ENTER

MySQL root password []: - Ваш root SQL пароль

MySQL database to create [dbispconfig]: - ENTER

MySQL charset [utf8]: - ENTER

Generating a 2048 bit RSA private key

....+++

..+++

writing new private key to 'smtpd.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: - ENTER

State or Province Name (full name) [Some-State]: - ENTER

Locality Name (eg, city) []: - ENTER

Organization Name (eg, company) [Internet Widgits Pty Ltd]: - ENTER

Organizational Unit Name (eg, section) []: - ENTER

Common Name (eg, YOUR name) []: - ENTER

Email Address []: - ENTER

Configuring Jailkit

Configuring SASL

Configuring PAM

Configuring Courier

Configuring Spamassassin

Configuring Amavisd

Configuring Getmail

Configuring Pureftpd

Configuring BIND

Configuring Apache

Configuring Vlogger

Configuring Apps vhost

Configuring Firewall

Installing ISPConfig

ISPConfig Port [8080]: - ENTER

Configuring DBServer

Installing ISPConfig crontab

no crontab for root

no crontab for getmail

Restarting services ...

Rather than invoking init scripts through /etc/init.d, use the service(8)

utility, e.g. service mysql restart

Since the script you are attempting to invoke has been converted to an

Upstart job, you may also use the stop(8) and then start(8) utilities,

e.g. stop mysql ; start mysql. The restart(8) utility is also available.

mysql stop/waiting

mysql start/running, process 27585

* Stopping Postfix Mail Transport Agent postfix

...done.

* Starting Postfix Mail Transport Agent postfix

...done.

* Stopping SASL Authentication Daemon saslauthd

...done.

* Starting SASL Authentication Daemon saslauthd

...done.

Stopping amavisd: amavisd-new.

Starting amavisd: amavisd-new.

* Stopping ClamAV daemon clamd

...done.

* Starting ClamAV daemon clamd

...done.

* Stopping Courier authentication services authdaemond

...done.

* Starting Courier authentication services authdaemond

...done.

* Stopping Courier IMAP server imapd

...done.

* Starting Courier IMAP server imapd

...done.

* Stopping Courier IMAP-SSL server imapd-ssl

...done.

* Starting Courier IMAP-SSL server imapd-ssl

...done.

* Stopping Courier POP3 server...

...done.

* Starting Courier POP3 server...

...done.

* Stopping Courier POP3-SSL server...

...done.

* Starting Courier POP3-SSL server...

...done.

* Restarting web server apache2

... waiting . ...done.

Restarting ftp server: Running: /usr/sbin/pure-ftpd-mysql-virtualchroot -l mysql:/etc/pure-ftpd/db/mysql.conf -l pam -E -Y 1 -8 UTF-8 -H -A -O clf:/var/log/pure-ftpd/transfer.log -D -b -u 1000 -B

Installation completed.

root@server1:/tmp/ispconfig3_install/install#

Программа установки автоматически настроит все основные услуги, так что никакой ручной настройки не требуется.

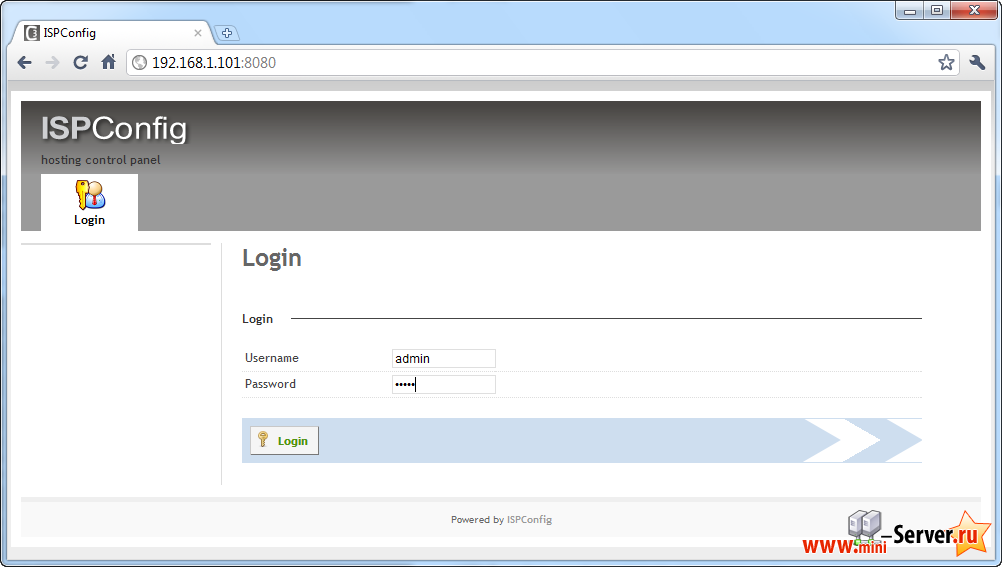

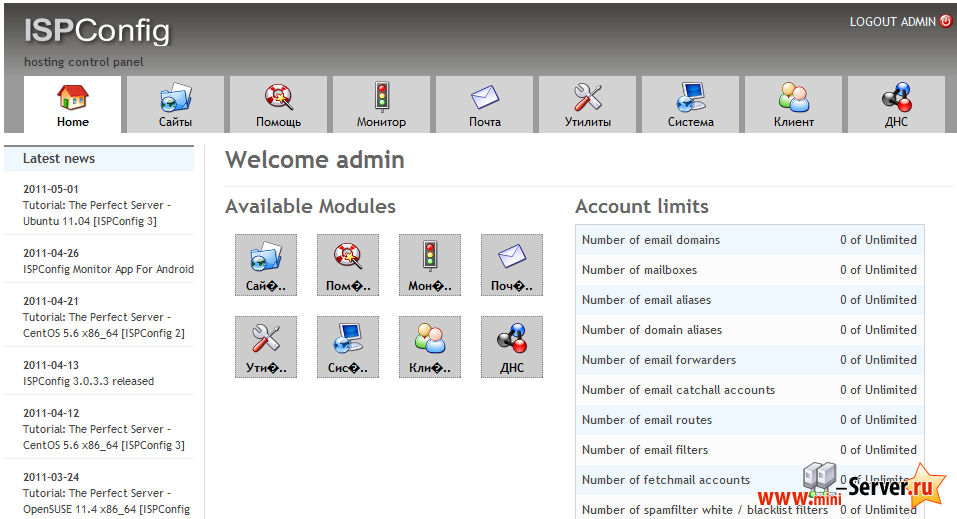

После этого Вы можете получить доступ к панели ISPConfig 3 по адресу http://server1.example.com:8080/ или http://192.168.1.101:8080/. Войти с именем пользователя admin и паролем admin (Вы должны изменить пароль по умолчанию после первой авторизации):

Обсуждение темы на форуме Идеальный сервер - Ubuntu 11.10 [ISPConfig 3], где Вы сможите не только задать свой вопрос но и скачать готовый сервер. Если Ваш вопрос отличается от предложенной темы, создайте новую ветку форума, что бы не разводить мусор. Если Вы уже авторизованый на сайте, то и на форуме тоже (автоматическая объединенная регистрация).